搜索到

4

篇与

的结果

-

Linux系统ACL控制 1.ACL访问控制概述上一章节我们学习了基础权限UGO、特殊权限,但所有的权限是针对某一类用户设置的, 如果希望对文件进行自定义权限控制,就需要用到文件的访问控制列表ACLUGO设置基本权限: 只能一个用户,一个组和其他人ACL设置基本权限: r、w、x设定acl只能是root管理员用户. 相关命令: getfacl , setfaclacl基本使用方式 [root@xuliangwei ~]# cp /etc/passwd /root/passwd [root@xuliangwei ~]# ll passwd -rw-r--r-- 1 root root 0 10-26 13:59 /home/test.txt [root@xuliangwei ~]# getfacl passwd # file: passwd # owner: root # group: root user::rw- group::r-- other::r-- 1.设定acl权限案例如下-rw-r--r-- 1 root root 1380 Feb 27 11:25 passwd alice 拥有读写权限 rw bgx 没有任何权限 - jack 组拥有读权限 r 匿名用户拥有读写权限 rw //建立相关用户 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] //增加用户 alice 权限 [root@xuliangwei ~] //增加用户 bgx 权限 [root@xuliangwei ~] //增加匿名用户权限 [root@xuliangwei ~] //增加组权限 [root@xuliangwei ~] 注意: 如果用户同时属于不同的两个组,并且两个组设定了acl访问控制 1.根据acl访问控制优先级进行匹配规则 2.如有用户拥有多个组的权限不同的权限,优先使用最高权限(模糊匹配) 2.查看acl权限[root@xuliangwei ~] -rw-rw-rw-+ 1 root root 1531 Jan 26 07:52 passwd [root@xuliangwei ~] user::rw- user:bgx:--- user:alice:rw- group::r-- group:jack:r-- mask::rw- other::rw- 3.移除acl权限 [root@xuliangwei ~]# setfacl -x g:jack passwd [root@xuliangwei ~]# setfacl -x u:bgx passwd [root@xuliangwei ~]# setfacl -b passwd [root@xuliangwei ~]# setfacl -k dir 4.查看acl帮助//EXAMPLES 示例文档 [root@xuliangwei ~] //复制 file1 的 ACL 权限给 file2 [root@xuliangwei ~] [root@xuliangwei ~] 2.ACL高级特性MASKmask用于临时降低用户或组的权限,但不包括文件的所有者和其他人。mask最主要的作用是用来决定用户的最高权限。mask默认不会对匿名用户降低权限,所以为了便于管理文件的访问控制,建议匿名用户的权限置为空 [root@xuliangwei ~]# setfacl -m mask::rw filename 小结1.mask会影响哪些用户,除了所有者和其他人。2.mask权限决定了用户访问文件时的最高权限。(如何影响)3.mask用于临时降低用户访问文件的权限。(mask做什么)4.任何重新设置acl访问控制会清理mask所设定的权限。3.ACL高级特性Defaultdefault: 继承(默认)alice能够对/opt目录以及以后在/opt目录下新建的文件有读、写、执行权限 [root@xuliangwei ~]## setfacl -R -m u:alice:rwX /opt [root@xuliangwei ~]## setfacl -m d:u:alice:rwX /opt [root@linux-node1 ~]# getfacl /opt/ getfacl: Removing leading '/' from absolute path names # file: opt/ # owner: root # group: bgx user::rwx user:alice:rwx group::rwx mask::rwx other::rwx default:user::rwx default:user:alice:rwx default:group::rwx default:mask::rwx default:other::rwx 4.ACL访问控制实践案例案例1: 将新建文件的属性修改tom:admin, 权限默认为644要求: tom对该文件有所有的权限, mary可以读写该文件, admin组可以读写执行该文件, jack只读该文件, 其他人一律不能访问该文件//实验前, 建立几个普通用户 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] //检查用户属性 [root@linux-node1 ~] uid=1004(tom) gid=1004(tom) groups=1004(tom) [root@linux-node1 ~] uid=1006(mary) gid=1006(mary) groups=1006(mary),1007(admin) [root@linux-node1 ~] uid=1005(bean) gid=1005(bean) groups=1005(bean),1007(admin) [root@linux-node1 ~] uid=1002(jack) gid=1002(jack) groups=1002(jack) [root@linux-node1 ~] uid=1007(sutdent) gid=1008(sutdent) groups=1008(sutdent) //准备相关文件 [root@linux-node1 ~] [root@linux-node1 ~] [root@linux-node1 ~] //检查设定前的acl列表 [root@linux-node1 ~] user::rw- group::r-- other::r-- //设定acl权限 [root@linux-node1 ~] //检查acl权限 [root@linux-node1 ~] user::rwx user:jack:r-- user:mary:rw- group::r-- group:admin:rwx mask::rwx other::--- acl的控制规则是从上往下匹配1.tom由于是文件的拥有者,所以直接按照user::rwx指定的权限去操作2.mary用户从上往下寻找匹配规则,发现user:mary:rw-能够精确匹配mary用户,尽管mary属于admin组,同时admin组有rwx的权限,但是由于mary用户的规则在前面,所有优先生效。3.bean由于找不到精确匹配的规则,而bean是属于admin组,根据文件的定义,该文件是属于admin组,所以bean的权限是按照group:admin:rwx的权限去操作。4.jack用户从上往下寻找匹配规则,发现user:jack:r--能够精确匹配jack用户。5.student用户找不到精确匹配的user定义规则, 也找不到相关组的定义规则,最后属于other。案例2: lab acl setupcontroller组成员有:student sodor组成员有:thomas,james 目录: /shares/steamies 文件: /shares/steamies/file 脚本: /shares/steamies/test.sh controller属于该目录的所属组, 新建文件必须属于controller组 sodor组的成员对该目录拥有rwx权限 sodor组成员james对该目录及子目录(包括以后新建立的文件)没有任何权限 实际操作 [root@linux-node1 ~]# groupadd controller [root@linux-node1 ~]# groupadd sodor [root@linux-node1 ~]# useradd student -G controller [root@linux-node1 ~]# useradd thomas -G sodor [root@linux-node1 ~]# useradd james -G sodor [root@linux-node1 ~]# mkdir /shares/steamies -p [root@linux-node1 ~]# echo "file" >> /shares/steamies/file [root@linux-node1 ~]# echo "echo 123" >> /shares/steamies/test.sh [root@linux-node1 ~]# chmod 755 /shares/steamies/test.sh [root@linux-node1 ~]# chown -R :controller /shares/steamies/ [root@linux-node1 ~]# chmod g+s /shares/steamies/ [root@linux-node1 ~]# setfacl -R -m g:sodor:rwX,u:james:- /shares/steamies/ [root@linux-node1 ~]# setfacl -R -m d:g:sodor:rwX,d:u:james:- /shares/steamies/ [root@linux-node1 steamies]# getfacl /shares/steamies/ getfacl: Removing leading '/' from absolute path names # file: shares/steamies/ # owner: root # group: controller # flags: -s- user::rwx user:james:--- group::r-x group:sodor:rwx mask::rwx other::r-x default:user::rwx default:group::r-x default:group:sodor:rwx default:mask::rwx default:other::r-x 转 xuliangwei.com

Linux系统ACL控制 1.ACL访问控制概述上一章节我们学习了基础权限UGO、特殊权限,但所有的权限是针对某一类用户设置的, 如果希望对文件进行自定义权限控制,就需要用到文件的访问控制列表ACLUGO设置基本权限: 只能一个用户,一个组和其他人ACL设置基本权限: r、w、x设定acl只能是root管理员用户. 相关命令: getfacl , setfaclacl基本使用方式 [root@xuliangwei ~]# cp /etc/passwd /root/passwd [root@xuliangwei ~]# ll passwd -rw-r--r-- 1 root root 0 10-26 13:59 /home/test.txt [root@xuliangwei ~]# getfacl passwd # file: passwd # owner: root # group: root user::rw- group::r-- other::r-- 1.设定acl权限案例如下-rw-r--r-- 1 root root 1380 Feb 27 11:25 passwd alice 拥有读写权限 rw bgx 没有任何权限 - jack 组拥有读权限 r 匿名用户拥有读写权限 rw //建立相关用户 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] //增加用户 alice 权限 [root@xuliangwei ~] //增加用户 bgx 权限 [root@xuliangwei ~] //增加匿名用户权限 [root@xuliangwei ~] //增加组权限 [root@xuliangwei ~] 注意: 如果用户同时属于不同的两个组,并且两个组设定了acl访问控制 1.根据acl访问控制优先级进行匹配规则 2.如有用户拥有多个组的权限不同的权限,优先使用最高权限(模糊匹配) 2.查看acl权限[root@xuliangwei ~] -rw-rw-rw-+ 1 root root 1531 Jan 26 07:52 passwd [root@xuliangwei ~] user::rw- user:bgx:--- user:alice:rw- group::r-- group:jack:r-- mask::rw- other::rw- 3.移除acl权限 [root@xuliangwei ~]# setfacl -x g:jack passwd [root@xuliangwei ~]# setfacl -x u:bgx passwd [root@xuliangwei ~]# setfacl -b passwd [root@xuliangwei ~]# setfacl -k dir 4.查看acl帮助//EXAMPLES 示例文档 [root@xuliangwei ~] //复制 file1 的 ACL 权限给 file2 [root@xuliangwei ~] [root@xuliangwei ~] 2.ACL高级特性MASKmask用于临时降低用户或组的权限,但不包括文件的所有者和其他人。mask最主要的作用是用来决定用户的最高权限。mask默认不会对匿名用户降低权限,所以为了便于管理文件的访问控制,建议匿名用户的权限置为空 [root@xuliangwei ~]# setfacl -m mask::rw filename 小结1.mask会影响哪些用户,除了所有者和其他人。2.mask权限决定了用户访问文件时的最高权限。(如何影响)3.mask用于临时降低用户访问文件的权限。(mask做什么)4.任何重新设置acl访问控制会清理mask所设定的权限。3.ACL高级特性Defaultdefault: 继承(默认)alice能够对/opt目录以及以后在/opt目录下新建的文件有读、写、执行权限 [root@xuliangwei ~]## setfacl -R -m u:alice:rwX /opt [root@xuliangwei ~]## setfacl -m d:u:alice:rwX /opt [root@linux-node1 ~]# getfacl /opt/ getfacl: Removing leading '/' from absolute path names # file: opt/ # owner: root # group: bgx user::rwx user:alice:rwx group::rwx mask::rwx other::rwx default:user::rwx default:user:alice:rwx default:group::rwx default:mask::rwx default:other::rwx 4.ACL访问控制实践案例案例1: 将新建文件的属性修改tom:admin, 权限默认为644要求: tom对该文件有所有的权限, mary可以读写该文件, admin组可以读写执行该文件, jack只读该文件, 其他人一律不能访问该文件//实验前, 建立几个普通用户 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] //检查用户属性 [root@linux-node1 ~] uid=1004(tom) gid=1004(tom) groups=1004(tom) [root@linux-node1 ~] uid=1006(mary) gid=1006(mary) groups=1006(mary),1007(admin) [root@linux-node1 ~] uid=1005(bean) gid=1005(bean) groups=1005(bean),1007(admin) [root@linux-node1 ~] uid=1002(jack) gid=1002(jack) groups=1002(jack) [root@linux-node1 ~] uid=1007(sutdent) gid=1008(sutdent) groups=1008(sutdent) //准备相关文件 [root@linux-node1 ~] [root@linux-node1 ~] [root@linux-node1 ~] //检查设定前的acl列表 [root@linux-node1 ~] user::rw- group::r-- other::r-- //设定acl权限 [root@linux-node1 ~] //检查acl权限 [root@linux-node1 ~] user::rwx user:jack:r-- user:mary:rw- group::r-- group:admin:rwx mask::rwx other::--- acl的控制规则是从上往下匹配1.tom由于是文件的拥有者,所以直接按照user::rwx指定的权限去操作2.mary用户从上往下寻找匹配规则,发现user:mary:rw-能够精确匹配mary用户,尽管mary属于admin组,同时admin组有rwx的权限,但是由于mary用户的规则在前面,所有优先生效。3.bean由于找不到精确匹配的规则,而bean是属于admin组,根据文件的定义,该文件是属于admin组,所以bean的权限是按照group:admin:rwx的权限去操作。4.jack用户从上往下寻找匹配规则,发现user:jack:r--能够精确匹配jack用户。5.student用户找不到精确匹配的user定义规则, 也找不到相关组的定义规则,最后属于other。案例2: lab acl setupcontroller组成员有:student sodor组成员有:thomas,james 目录: /shares/steamies 文件: /shares/steamies/file 脚本: /shares/steamies/test.sh controller属于该目录的所属组, 新建文件必须属于controller组 sodor组的成员对该目录拥有rwx权限 sodor组成员james对该目录及子目录(包括以后新建立的文件)没有任何权限 实际操作 [root@linux-node1 ~]# groupadd controller [root@linux-node1 ~]# groupadd sodor [root@linux-node1 ~]# useradd student -G controller [root@linux-node1 ~]# useradd thomas -G sodor [root@linux-node1 ~]# useradd james -G sodor [root@linux-node1 ~]# mkdir /shares/steamies -p [root@linux-node1 ~]# echo "file" >> /shares/steamies/file [root@linux-node1 ~]# echo "echo 123" >> /shares/steamies/test.sh [root@linux-node1 ~]# chmod 755 /shares/steamies/test.sh [root@linux-node1 ~]# chown -R :controller /shares/steamies/ [root@linux-node1 ~]# chmod g+s /shares/steamies/ [root@linux-node1 ~]# setfacl -R -m g:sodor:rwX,u:james:- /shares/steamies/ [root@linux-node1 ~]# setfacl -R -m d:g:sodor:rwX,d:u:james:- /shares/steamies/ [root@linux-node1 steamies]# getfacl /shares/steamies/ getfacl: Removing leading '/' from absolute path names # file: shares/steamies/ # owner: root # group: controller # flags: -s- user::rwx user:james:--- group::r-x group:sodor:rwx mask::rwx other::r-x default:user::rwx default:group::r-x default:group:sodor:rwx default:mask::rwx default:other::r-x 转 xuliangwei.com -

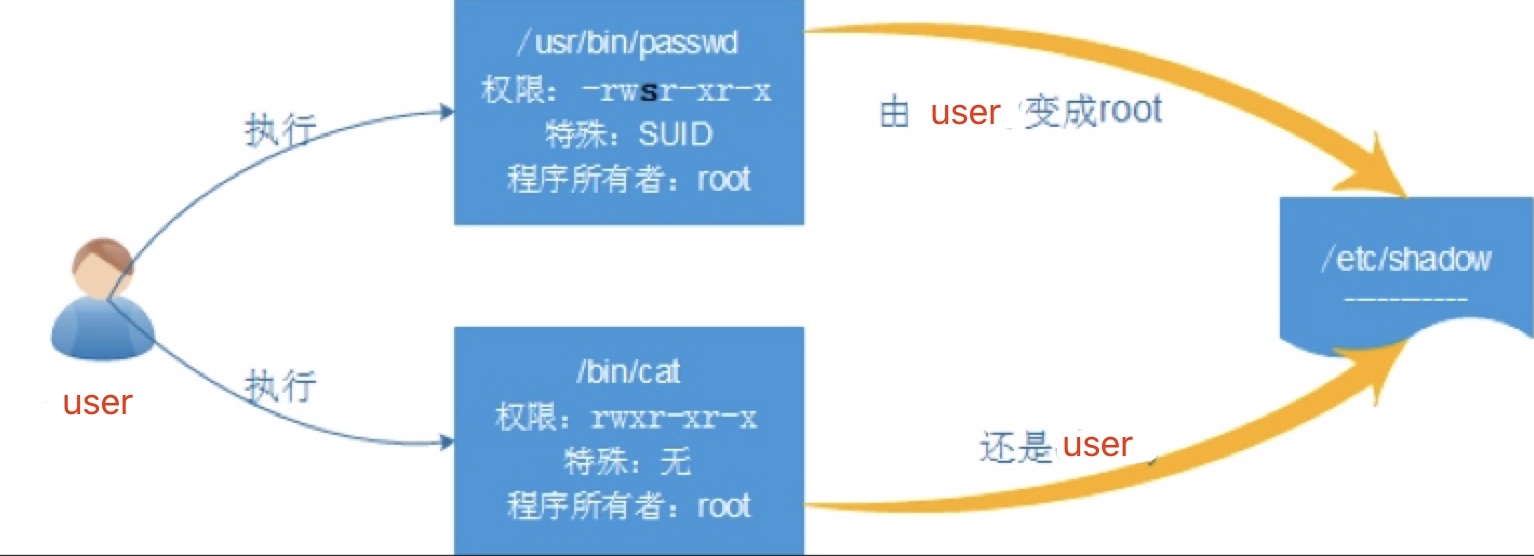

Linux系统特殊权限 1.Linux系统特殊权限1.suid以文件的所属用户身份执行命令, 而不是以当前用户的身份执行命令-rwsr-xr-x. 1 root root 54080 Nov 5 2016 /usr/bin/cat root用户执行cat,最终运行的身份是root bgx用户执行cat, 最终运行的身份是bgx suid root用户执行,最终运行的身份是root bgx用户执行,最终运行的身份是root 2.将目录设置为sgid后续如果在该目录下创建文件, 都将与该目录的所属组保持一致drwxr-srwx. 2 root devops 29 Jun 14 21:01 /opt/ bgx用户登陆后, 在/opt/目录创建文件或者目录属主和属组是 最终属主和属组 bgx devops xlw用户登陆后, 在/opt/目录创建文件或者目录属主和属组是 最终属主和属组 xlw devops root用户登陆后, 在/opt/目录创建文件或者目录属主和属组是 最终属主和属组 root devops 3.sticky任何人都可以在该目录下创建文件以及目录, 但只能删除自己创建的文件和目录drwxrwxrwt. 7 root root 93 Jun 14 21:47 /tmp/ 4.如何设置特殊权限用符号表示: setuid=u+s; setgid=g+s; sticky=o+t用数值表示: setuid=4; setgid=2; sticky=11.1set_uid文件的执行有效身份为文件的拥有者,而不是执行者的身份。演示//检查passwd文件权限,匿名用户没有权限查看 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r----- 1 root root 1548 Dec 9 18:45 /etc/passwd //使用普通用户无法查看 [xuliangwei@xuliangwei root]$ cat /etc/passwd cat: /etc/passwd: Permission denied //给cat命令赋予suid [root@xuliangwei ~] [root@xuliangwei ~] -rwsr-xr-x. 1 root root 48568 Mar 23 2017 /bin/cat suid授权方法suid 4000 权限字符s(S),用户位置上的x位上设置。 授权方法:chmod 4755 passwd chmod u+s passwd suid的作用1.让普通用户拥有二进制文件的所属主权限,二进制文件需要有执行权限。2.如果设置的二进制文件没有执行权限,那么suid的权限显示就是大S。3.特殊权限suid仅对二进制可执行程序有效,其他文件或目录则无效。4.如果普通用户需要操作没有权限的文件,为对应的命令赋予Suid权限。注意: suid双刃剑, 是一个比较危险的功能, 对系统安全有一定的威胁。1.2set_gid演示案例[root@xuliangwei /] [root@xuliangwei /] [root@xuliangwei /] [xuliangwei@xuliangwei ~]$ mkdir /opt/sgid_test [xuliangwei@xuliangwei ~]$ ll /opt/sgid_test -d drwxrwsr-x. 2 xuliangwei root 4096 Nov 14 00:27 /opt/sgid_test sgid授权方法suid 2000 权限字符s(S),取决于属组位置上的x。 授权方法:chmod 2755 directory chmod g+s directory sgid作用1.针对用户组权限位修改,用户创建的目录或文件所属组和该目录的所属组一致。2.当某个目录设置了sgid后,在该目录中新建的文件不在是创建该文件的默认所属组3.使用sgid可以使得多个用户之间共享一个目录的所有文件变得简单。1.3sticky粘滞位sticky对目录有写权限的用户仅仅可以删除目录里属于自己的文件,不能删除其他用户的文件系统中存在的/tmp目录是经典的粘滞位目录,谁都有写权限,因此安全成问题,常常是木马第一手跳板。sticky授权方法粘滞位 1000 权限字符t(T),其他用户位的x位上设置。 授权方法:chmod 1755 /tmp chmod o+t /tmp sticky作用1.让多个用户都具有写权限的目录,并让每个用户只能删自己的文件。2.特殊sticky目录表现在others的x位,用小t表示,如果没有执行权限是T3.一个目录即使它的权限为"777"如果是设置了粘滞位,除了目录的属主和"root"用户有权限删除,除此之外其他用户都不允许删除该目录。2.权限属性chattr设置文件属性(权限),针对所有用户,包括 roota:让文件或目录仅可追加内容 i:不得任意更动文件或目录 //创建文件并设置属性 [root@xuliangwei ~] [root@xuliangwei ~] ---------------- file_a ---------------- file_i //设置属性 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] -----a---------- file_a ----i----------- file_i //a权限, 无法覆盖写入和删除文件 [root@xuliangwei ~] bash: file_a: Operation not permitted [root@xuliangwei ~] rm: cannot remove ‘file_a’: Operation not permitted //a权限, 只能追加, 适用于日志文件 [root@xuliangwei ~] //i权限, 无法写入, 无法删除 [root@xuliangwei ~] bash: file_i: Permission denied [root@xuliangwei ~] bash: file_i: Permission denied [root@xuliangwei ~] rm: cannot remove ‘file_i’: Operation not permitted //解除限制 [root@tianyun ~] [root@tianyun ~] 3.进程掩码umaskumask用于控制系统权限, 默认系统权限较大, 需要靠Umask来变更权限默认新建文件,系统默认最大权限为666默认新建目录,系统默认最大权限是777我们在新建文件和目录的默认权限会受到umask的影响, umask表示要减掉的权限。创建目录权限值为777-umask创建普通文件权限值为644-umaskumask涉及到的相关文件/etc/bashrc /etc/profile ~/.bashrc ~/.bash_profile注意umask影响的范围shell (vim,touch) --umask--> 新文件或目录权限vsftpd --umask--> 新文件或目录权限samba --umask--> 新文件或目录权限useradd --umask--> 用户 HOME1.假设umask值为:022(所有位为偶数) //文件的起始权限值 6 6 6 - 0 2 2 = 6 4 4 2.假设umask值为:045(其他用户组位为奇数) //计算出来的权限。由于umask的最后一位数字是5,所以,在其他用户组位再加1。 6 6 6 - 0 4 5 = 6 2 1 3.默认目录权限计算方法 7 7 7 - 0 2 2 = 7 5 5 umask 044 //umask所有位全为偶数时 示例:mkdir d044 //目录733 示例:touch f044 //文件622 umask 023 //umask值的部分或全部位为奇数时 示例:mkdir d023 //目录754 示例:touch f023 //文件644 umask 035 //umask值的所有位为奇数时 示例:mkdir d035 //目录742 示例:touch f035 //文件642 示例1: 在shell进程中创建文件//查看当前用户的umask权限 [root@xuliangwei ~] 0022 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxr-xr-x 2 root root 6 Jan 24 09:02 dir0022/ -rw-r--r-- 1 root root 0 Jan 24 09:02 file0022 示例2: 修改shell umask值(临时生效)[root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxrwxrwx 2 root root 6 Jan 24 09:04 dir000 -rw-rw-rw- 1 root root 0 Jan 24 09:04 file000 示例3: 修改shell umask值(永久生效, 强烈不建议修改)[root@xuliangwei ~] if [ $UID -gt 199 ] && [ "`id -gn`" = "`id -un`" ]; then umask 002 else umask 022 fi //立即在当前 shell 中生效 [root@xuliangwei ~] 示例4: 通过umask决定新建用户HOME目录的权限[root@xuliangwei ~] UMASK 077 [root@xuliangwei ~] [root@xuliangwei ~] drwx------. 4 dba dba 4096 3 月 11 19:50 /home/dba/ [root@tianyun ~] UMASK 000 [root@xuliangwei ~] [root@xuliangwei ~] drwxrwxrwx. 4 sa sa 4096 3 月 11 19:53 /home/sa/ 示例 5:例如vsftpd进程/etc/vsftpd/vsftpd.conf[root@tianyun ~] [root@tianyun ~] anon_umask local_umask 4.特殊权限练习题lab permissions setup考试必考: 创建三个用户, 分别为curly``larry``moe这些用户都是stooges组的成员。这些用户帐号密码都为password1.要求以上用户和组可以在/home/stooges目录里访问,创建,删除文件2.其他用户一律不允许访问该目录3.在该目录下新建的文件会自动属于stooges组拥有 useradd curly useradd larry useradd moe groupadd stooges echo "password" |passwd --stdin moe echo "password" |passwd --stdin larry echo "password" |passwd --stdin curry gpasswd -a larry stooges gpasswd -a moe stooges gpasswd -a curly stooges mkdir /home/stooges chmod 770 /home/stooges chown .stooges /home/stooges chmod g+s /home/stooges 转xuliangwei.com

Linux系统特殊权限 1.Linux系统特殊权限1.suid以文件的所属用户身份执行命令, 而不是以当前用户的身份执行命令-rwsr-xr-x. 1 root root 54080 Nov 5 2016 /usr/bin/cat root用户执行cat,最终运行的身份是root bgx用户执行cat, 最终运行的身份是bgx suid root用户执行,最终运行的身份是root bgx用户执行,最终运行的身份是root 2.将目录设置为sgid后续如果在该目录下创建文件, 都将与该目录的所属组保持一致drwxr-srwx. 2 root devops 29 Jun 14 21:01 /opt/ bgx用户登陆后, 在/opt/目录创建文件或者目录属主和属组是 最终属主和属组 bgx devops xlw用户登陆后, 在/opt/目录创建文件或者目录属主和属组是 最终属主和属组 xlw devops root用户登陆后, 在/opt/目录创建文件或者目录属主和属组是 最终属主和属组 root devops 3.sticky任何人都可以在该目录下创建文件以及目录, 但只能删除自己创建的文件和目录drwxrwxrwt. 7 root root 93 Jun 14 21:47 /tmp/ 4.如何设置特殊权限用符号表示: setuid=u+s; setgid=g+s; sticky=o+t用数值表示: setuid=4; setgid=2; sticky=11.1set_uid文件的执行有效身份为文件的拥有者,而不是执行者的身份。演示//检查passwd文件权限,匿名用户没有权限查看 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r----- 1 root root 1548 Dec 9 18:45 /etc/passwd //使用普通用户无法查看 [xuliangwei@xuliangwei root]$ cat /etc/passwd cat: /etc/passwd: Permission denied //给cat命令赋予suid [root@xuliangwei ~] [root@xuliangwei ~] -rwsr-xr-x. 1 root root 48568 Mar 23 2017 /bin/cat suid授权方法suid 4000 权限字符s(S),用户位置上的x位上设置。 授权方法:chmod 4755 passwd chmod u+s passwd suid的作用1.让普通用户拥有二进制文件的所属主权限,二进制文件需要有执行权限。2.如果设置的二进制文件没有执行权限,那么suid的权限显示就是大S。3.特殊权限suid仅对二进制可执行程序有效,其他文件或目录则无效。4.如果普通用户需要操作没有权限的文件,为对应的命令赋予Suid权限。注意: suid双刃剑, 是一个比较危险的功能, 对系统安全有一定的威胁。1.2set_gid演示案例[root@xuliangwei /] [root@xuliangwei /] [root@xuliangwei /] [xuliangwei@xuliangwei ~]$ mkdir /opt/sgid_test [xuliangwei@xuliangwei ~]$ ll /opt/sgid_test -d drwxrwsr-x. 2 xuliangwei root 4096 Nov 14 00:27 /opt/sgid_test sgid授权方法suid 2000 权限字符s(S),取决于属组位置上的x。 授权方法:chmod 2755 directory chmod g+s directory sgid作用1.针对用户组权限位修改,用户创建的目录或文件所属组和该目录的所属组一致。2.当某个目录设置了sgid后,在该目录中新建的文件不在是创建该文件的默认所属组3.使用sgid可以使得多个用户之间共享一个目录的所有文件变得简单。1.3sticky粘滞位sticky对目录有写权限的用户仅仅可以删除目录里属于自己的文件,不能删除其他用户的文件系统中存在的/tmp目录是经典的粘滞位目录,谁都有写权限,因此安全成问题,常常是木马第一手跳板。sticky授权方法粘滞位 1000 权限字符t(T),其他用户位的x位上设置。 授权方法:chmod 1755 /tmp chmod o+t /tmp sticky作用1.让多个用户都具有写权限的目录,并让每个用户只能删自己的文件。2.特殊sticky目录表现在others的x位,用小t表示,如果没有执行权限是T3.一个目录即使它的权限为"777"如果是设置了粘滞位,除了目录的属主和"root"用户有权限删除,除此之外其他用户都不允许删除该目录。2.权限属性chattr设置文件属性(权限),针对所有用户,包括 roota:让文件或目录仅可追加内容 i:不得任意更动文件或目录 //创建文件并设置属性 [root@xuliangwei ~] [root@xuliangwei ~] ---------------- file_a ---------------- file_i //设置属性 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] -----a---------- file_a ----i----------- file_i //a权限, 无法覆盖写入和删除文件 [root@xuliangwei ~] bash: file_a: Operation not permitted [root@xuliangwei ~] rm: cannot remove ‘file_a’: Operation not permitted //a权限, 只能追加, 适用于日志文件 [root@xuliangwei ~] //i权限, 无法写入, 无法删除 [root@xuliangwei ~] bash: file_i: Permission denied [root@xuliangwei ~] bash: file_i: Permission denied [root@xuliangwei ~] rm: cannot remove ‘file_i’: Operation not permitted //解除限制 [root@tianyun ~] [root@tianyun ~] 3.进程掩码umaskumask用于控制系统权限, 默认系统权限较大, 需要靠Umask来变更权限默认新建文件,系统默认最大权限为666默认新建目录,系统默认最大权限是777我们在新建文件和目录的默认权限会受到umask的影响, umask表示要减掉的权限。创建目录权限值为777-umask创建普通文件权限值为644-umaskumask涉及到的相关文件/etc/bashrc /etc/profile ~/.bashrc ~/.bash_profile注意umask影响的范围shell (vim,touch) --umask--> 新文件或目录权限vsftpd --umask--> 新文件或目录权限samba --umask--> 新文件或目录权限useradd --umask--> 用户 HOME1.假设umask值为:022(所有位为偶数) //文件的起始权限值 6 6 6 - 0 2 2 = 6 4 4 2.假设umask值为:045(其他用户组位为奇数) //计算出来的权限。由于umask的最后一位数字是5,所以,在其他用户组位再加1。 6 6 6 - 0 4 5 = 6 2 1 3.默认目录权限计算方法 7 7 7 - 0 2 2 = 7 5 5 umask 044 //umask所有位全为偶数时 示例:mkdir d044 //目录733 示例:touch f044 //文件622 umask 023 //umask值的部分或全部位为奇数时 示例:mkdir d023 //目录754 示例:touch f023 //文件644 umask 035 //umask值的所有位为奇数时 示例:mkdir d035 //目录742 示例:touch f035 //文件642 示例1: 在shell进程中创建文件//查看当前用户的umask权限 [root@xuliangwei ~] 0022 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxr-xr-x 2 root root 6 Jan 24 09:02 dir0022/ -rw-r--r-- 1 root root 0 Jan 24 09:02 file0022 示例2: 修改shell umask值(临时生效)[root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxrwxrwx 2 root root 6 Jan 24 09:04 dir000 -rw-rw-rw- 1 root root 0 Jan 24 09:04 file000 示例3: 修改shell umask值(永久生效, 强烈不建议修改)[root@xuliangwei ~] if [ $UID -gt 199 ] && [ "`id -gn`" = "`id -un`" ]; then umask 002 else umask 022 fi //立即在当前 shell 中生效 [root@xuliangwei ~] 示例4: 通过umask决定新建用户HOME目录的权限[root@xuliangwei ~] UMASK 077 [root@xuliangwei ~] [root@xuliangwei ~] drwx------. 4 dba dba 4096 3 月 11 19:50 /home/dba/ [root@tianyun ~] UMASK 000 [root@xuliangwei ~] [root@xuliangwei ~] drwxrwxrwx. 4 sa sa 4096 3 月 11 19:53 /home/sa/ 示例 5:例如vsftpd进程/etc/vsftpd/vsftpd.conf[root@tianyun ~] [root@tianyun ~] anon_umask local_umask 4.特殊权限练习题lab permissions setup考试必考: 创建三个用户, 分别为curly``larry``moe这些用户都是stooges组的成员。这些用户帐号密码都为password1.要求以上用户和组可以在/home/stooges目录里访问,创建,删除文件2.其他用户一律不允许访问该目录3.在该目录下新建的文件会自动属于stooges组拥有 useradd curly useradd larry useradd moe groupadd stooges echo "password" |passwd --stdin moe echo "password" |passwd --stdin larry echo "password" |passwd --stdin curry gpasswd -a larry stooges gpasswd -a moe stooges gpasswd -a curly stooges mkdir /home/stooges chmod 770 /home/stooges chown .stooges /home/stooges chmod g+s /home/stooges 转xuliangwei.com -

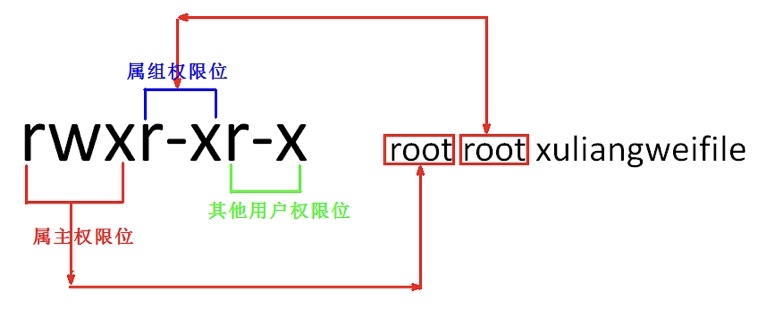

Linux系统基本权限 Linux中的文件或目录的权限和用户及用户组关联很大,Linux中每个文件或目录都有一组共9个基础权限位,每三个字符被分为一组,他们分别是属主权限位(占三个字符)、属组权限位(占三个字符)、其他用户权限位(占三个字符)比如rwxr-xr-x linux中正是这9个权限位来控制文件属主(User)、属组(Group)、其他用户(Other)基础权限。用户对资源来说, 有三种角色User(u): 属主用户(文件所有者)Group(g): 属组用户(包含组成员)Other(o): 匿名用户(其他人)//一个用户访问文件流程如下判断用户是否为文件的所有者,如果是,按所有者的权限进行访问判断是否为文件的所有组成员,如果是,就按组的权限去访问最终用户就是文件的其他的人,按其他人的权限去访问rwx, rwx, r-xUser Group Other权限与属主属组文件权限对应表 字母 含义 对应权限 r(read) 读取权限 4 w(write) 写入权限 2 x(execute) 执行权限 1 -(没有权限) 没有权限 0 如果权限位不可读、不可写、不可执行,则用-来表示。权限与属主属组作用示例图chown: Linux中用来改变某个文件属主的命令, 如漫画中所示, 将某个"资源"(门)的访问权限给予别人。(卖房)chmod: Linux中用来改变某个文件的访问模式的命令, 如漫画中所示, chmod 777会将大门敞开, 谁都可以进出。(租房)1.权限修改命令chmodchmod //修改文件目录权限rwx -R级联修改 mkdir dir //建立目录 touch dir/file //建立文件 示例1: chmod 777 dir/ //修改dir目录权限为777 chmod u+rwx,g+rwx,o+rwx 示例2: chmod 666 dir/file //修改file文件权限为666 chmod u+rw,g+rw,o+rw 示例3: chmod -R 766 dir/ //修改目录及子目录权限 2.属主属组修改命令chownchown mkdir dir touch dir/file_test mkdir dir/dir_test 示例1: chown bin dir/ ll -d dir/ drwxr-xr-x 2 bin root 4096 7月 22 00:50 dir/ 示例2: chown .adm dir/ ll -d dir/ drwxr-xr-x 2 bin adm 4096 7月 22 00:50 dir/ 示例3: chown -R root.root dir/ 3.基础权限设置案例 权限 对文件的影响 对目录的影响 读取权限(r) 具有读取\阅读文件内容权限 具有浏览目录及子目录 写入权限(w) 具有新增、修改文件内容的权限 具有增加和删除目录内文件 执行权限(x) 具有执行文件的权限 具有访问目录的内容(取决于目录中文件权限) 文件权限实验案例://默认文件匿名用户仅有读权限 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r--r-- 1 root root 5 Jan 24 08:24 filename //测试读权限(无法执行或删除) [root@xuliangwei ~] [bgx@xuliangwei ~]$ cat /root/filename date //增加x执行权限 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r--r-x 1 root root 5 Jan 24 08:24 /root/filename //测试执行权限 [bgx@xuliangwei ~]$ /root/filename Wed Jan 24 08:28:34 EST 2018 //增加w执行权限 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r--rwx 1 root root 5 Jan 24 08:24 /root/filename //测试执行权限 [bgx@xuliangwei ~]$ vim /root/filename rwx对文件的影响读取权限(r)文件只有r权限: 具有读取\阅读文件内容权限1.能使用查看类命令cat、head、tail、less、more2.不能复制、不能移动、不能编辑,不能删除写入权限(w)如果文件只有w权限: 具有新增、修改文件内容的权限1.使用vim编辑会提示权限拒绝, 但可强制保存,会覆盖文件的所有内容2.使用echo、cat命令重定向或追加重定向技术可以往文件内写入数据3.不能复制、不能移动、不能删除,(删除需要看上级目录w的权限)执行权限(x)文件只有x权限,具有执行文件的权限。//注意: 普通用户需要有r权限,管理员不需要1.不能执行、查看、编辑、复制、移动、删除目录权限实验案例:实战案例1: 对目录没有w,对文件有rwx [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxr-xr-x 2 root root 22 Jan 24 08:40 /dirname/ [root@xuliangwei ~] -rwxrwxrwx 1 root root 5 Jan 24 08:41 /dirname/filename //普通用户验证权限 [bgx@xuliangwei ~]$ cat /dirname/filename test [bgx@xuliangwei ~]$ rm -f /dirname/filename rm: cannot remove ‘/dirname/filename’: Permission denied 实战案例2: 对目录有w,对文件没有任何权限 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxrwxrwx 2 root root 22 Jan 24 08:40 /dirname/ [root@xuliangwei ~] ---------- 1 root root 5 Jan 24 08:41 /dirname/filename file_xuliangwei//普通用户验证权限 [bgx@xuliangwei ~]$ cat /dirname/filename cat: /dirname/filename: Permission denied [bgx@xuliangwei ~]$ rm -f /dirname/filename [bgx@xuliangwei ~]$ touch /dirname/filename_2 rwx对目录的影响目录只有r权限: 具有浏览目录及子目录权限1.能使用ls命令浏览目录及子目录, 同时会提示权限拒绝2.能使用ls -l命令浏览目录及子目录, 会带问号,同时只能看到文件名总结: 目录只有r权限,仅仅只能浏览内的文件名,无其他操作权限写入权限(w)如果目录只有w权限: 具有增加、删除或修改目录内文件名权限(需要x配合)//注意: 如果目录有w权限, 可以在目录内创建文件, 删除文件(跟文件本身权限无关)不能进入目录、不能复制目录、不能删除目录、不能移动目录执行权限(x)目录只有x权限1.只能进入目录2.不能浏览、复制、移动、删除权限小结:文件rw权限, 可以查看和编辑文件内容文件rx权限, 只能查看和执行文件、不能编辑、复制、移动、删除目录rx权限, 允许浏览目录内文件以及子目录、并允许在目录内新建文件, 不允许创建、删除文件和目录注意事项:文件, x权限小心给予,建议赋予r或rw即可目录, w权限小心给予,建议无特殊需求赋予rx即可实验1.创建andy,alice用户为ateam组, 用户统一使用password为密码2.要求ateam组的成员可以访问/home/ateam-text目录, 并且可以在目录下创建,删除文件, 在目录下andy创建的文件可以让alice修改.转 xuliangwei.com

Linux系统基本权限 Linux中的文件或目录的权限和用户及用户组关联很大,Linux中每个文件或目录都有一组共9个基础权限位,每三个字符被分为一组,他们分别是属主权限位(占三个字符)、属组权限位(占三个字符)、其他用户权限位(占三个字符)比如rwxr-xr-x linux中正是这9个权限位来控制文件属主(User)、属组(Group)、其他用户(Other)基础权限。用户对资源来说, 有三种角色User(u): 属主用户(文件所有者)Group(g): 属组用户(包含组成员)Other(o): 匿名用户(其他人)//一个用户访问文件流程如下判断用户是否为文件的所有者,如果是,按所有者的权限进行访问判断是否为文件的所有组成员,如果是,就按组的权限去访问最终用户就是文件的其他的人,按其他人的权限去访问rwx, rwx, r-xUser Group Other权限与属主属组文件权限对应表 字母 含义 对应权限 r(read) 读取权限 4 w(write) 写入权限 2 x(execute) 执行权限 1 -(没有权限) 没有权限 0 如果权限位不可读、不可写、不可执行,则用-来表示。权限与属主属组作用示例图chown: Linux中用来改变某个文件属主的命令, 如漫画中所示, 将某个"资源"(门)的访问权限给予别人。(卖房)chmod: Linux中用来改变某个文件的访问模式的命令, 如漫画中所示, chmod 777会将大门敞开, 谁都可以进出。(租房)1.权限修改命令chmodchmod //修改文件目录权限rwx -R级联修改 mkdir dir //建立目录 touch dir/file //建立文件 示例1: chmod 777 dir/ //修改dir目录权限为777 chmod u+rwx,g+rwx,o+rwx 示例2: chmod 666 dir/file //修改file文件权限为666 chmod u+rw,g+rw,o+rw 示例3: chmod -R 766 dir/ //修改目录及子目录权限 2.属主属组修改命令chownchown mkdir dir touch dir/file_test mkdir dir/dir_test 示例1: chown bin dir/ ll -d dir/ drwxr-xr-x 2 bin root 4096 7月 22 00:50 dir/ 示例2: chown .adm dir/ ll -d dir/ drwxr-xr-x 2 bin adm 4096 7月 22 00:50 dir/ 示例3: chown -R root.root dir/ 3.基础权限设置案例 权限 对文件的影响 对目录的影响 读取权限(r) 具有读取\阅读文件内容权限 具有浏览目录及子目录 写入权限(w) 具有新增、修改文件内容的权限 具有增加和删除目录内文件 执行权限(x) 具有执行文件的权限 具有访问目录的内容(取决于目录中文件权限) 文件权限实验案例://默认文件匿名用户仅有读权限 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r--r-- 1 root root 5 Jan 24 08:24 filename //测试读权限(无法执行或删除) [root@xuliangwei ~] [bgx@xuliangwei ~]$ cat /root/filename date //增加x执行权限 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r--r-x 1 root root 5 Jan 24 08:24 /root/filename //测试执行权限 [bgx@xuliangwei ~]$ /root/filename Wed Jan 24 08:28:34 EST 2018 //增加w执行权限 [root@xuliangwei ~] [root@xuliangwei ~] -rw-r--rwx 1 root root 5 Jan 24 08:24 /root/filename //测试执行权限 [bgx@xuliangwei ~]$ vim /root/filename rwx对文件的影响读取权限(r)文件只有r权限: 具有读取\阅读文件内容权限1.能使用查看类命令cat、head、tail、less、more2.不能复制、不能移动、不能编辑,不能删除写入权限(w)如果文件只有w权限: 具有新增、修改文件内容的权限1.使用vim编辑会提示权限拒绝, 但可强制保存,会覆盖文件的所有内容2.使用echo、cat命令重定向或追加重定向技术可以往文件内写入数据3.不能复制、不能移动、不能删除,(删除需要看上级目录w的权限)执行权限(x)文件只有x权限,具有执行文件的权限。//注意: 普通用户需要有r权限,管理员不需要1.不能执行、查看、编辑、复制、移动、删除目录权限实验案例:实战案例1: 对目录没有w,对文件有rwx [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxr-xr-x 2 root root 22 Jan 24 08:40 /dirname/ [root@xuliangwei ~] -rwxrwxrwx 1 root root 5 Jan 24 08:41 /dirname/filename //普通用户验证权限 [bgx@xuliangwei ~]$ cat /dirname/filename test [bgx@xuliangwei ~]$ rm -f /dirname/filename rm: cannot remove ‘/dirname/filename’: Permission denied 实战案例2: 对目录有w,对文件没有任何权限 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] drwxrwxrwx 2 root root 22 Jan 24 08:40 /dirname/ [root@xuliangwei ~] ---------- 1 root root 5 Jan 24 08:41 /dirname/filename file_xuliangwei//普通用户验证权限 [bgx@xuliangwei ~]$ cat /dirname/filename cat: /dirname/filename: Permission denied [bgx@xuliangwei ~]$ rm -f /dirname/filename [bgx@xuliangwei ~]$ touch /dirname/filename_2 rwx对目录的影响目录只有r权限: 具有浏览目录及子目录权限1.能使用ls命令浏览目录及子目录, 同时会提示权限拒绝2.能使用ls -l命令浏览目录及子目录, 会带问号,同时只能看到文件名总结: 目录只有r权限,仅仅只能浏览内的文件名,无其他操作权限写入权限(w)如果目录只有w权限: 具有增加、删除或修改目录内文件名权限(需要x配合)//注意: 如果目录有w权限, 可以在目录内创建文件, 删除文件(跟文件本身权限无关)不能进入目录、不能复制目录、不能删除目录、不能移动目录执行权限(x)目录只有x权限1.只能进入目录2.不能浏览、复制、移动、删除权限小结:文件rw权限, 可以查看和编辑文件内容文件rx权限, 只能查看和执行文件、不能编辑、复制、移动、删除目录rx权限, 允许浏览目录内文件以及子目录、并允许在目录内新建文件, 不允许创建、删除文件和目录注意事项:文件, x权限小心给予,建议赋予r或rw即可目录, w权限小心给予,建议无特殊需求赋予rx即可实验1.创建andy,alice用户为ateam组, 用户统一使用password为密码2.要求ateam组的成员可以访问/home/ateam-text目录, 并且可以在目录下创建,删除文件, 在目录下andy创建的文件可以让alice修改.转 xuliangwei.com -

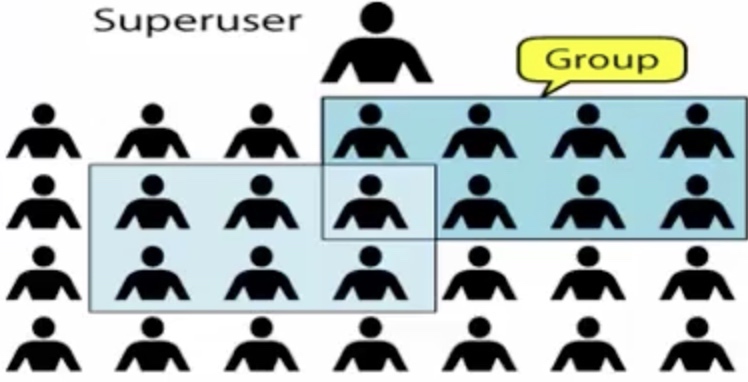

Linux系统用户管理 1.用户基本概述Linux用户属于多用户操作系统,在windows中,可以创建多个用户,但不允许同一时间多个用户进行系统登陆,但是Linux可以同时支持多个用户同时登陆操作系统,登陆后互相之间并不影响。用户和组存在的意义 1.系统上的每一个进程(运行的程序)都需要特定的用户运行 2.每一个文件都有特定的用户拥有 3.访问一个文件或目录受到用户的限制 4.进程能够以何种方式访问某一个文件或目录, 与进程所关联的用户有关 查看当前登录的用户信息[root@xuliangwei-node1 /] uid=0(root) gid=0(root) groups=0(root) 用户分类0 超级管理员(拥有最高权限)1-200 系统用户,由系统分配给系统进程使用201-999 系统用户,用来运行服务账户,不需要登陆系统(动态分配)1000+ 常规普通用户注意: 在CentOS7系统之前, UID1-499用于系统用户, 而UID 500+则用于普通用户。组的类别基本组 优先使用基本组, 用户只能属于一个基本组, 用户默认基本组附加组 基本组不能满足授权要求, 创建附加组, 用户可以属于多个附加组私有组 私有组, 创建用户时如果没有指定基本组, 系统会创建和用户同名的组用户相关配置文件用户的信息存放在/etc/passwd用户的密码都保存在/etc/shadow这两个文件是linux系统中最重要的文件之一。如果没有这两个文件或者这两个文件出问题,会导致无法正常登录linux系统。/etc/passwd 账户文件[root@node1 ~]# head -1 /etc/passwd root:x:0:0:root:/root:/bin/bash 字段名称 注释说明 1.用户名称 2.密码占位符 3.用户的UID 4.用户基本组GID 5.用户注释 6.用户家目录 7.用户登录Shell /etc/shadow 用户密码文件[root@xuliangwei ~]# tail -1 /etc/shadow bgx1:!!:16312:0:99999:7::: 字段名称 注释说明 1.用户登陆名 2.加密后的密码 3.最近一次密码更改时间 4.密码最少使用几天 5.密码最长使用几天 6.密码到期前警告期限 7.密码到期后保持活动的天数 8.账户到期时间 9.标志 按照图配置用户相关属性使用chage更改用户密码密码使用情况-d //设置最近一次更改密码时间, 0下次登陆系统强制修改密码 -m //设置用户两次改变密码之间使用"最小天数" -M //设置用户两次改变密码之间使用"最大天数" -W //设置密码更改警告时间 将过期警告天数设为“警告天数” -I //设置密码过期天数后, 密码为失效状态 -E //设置用户过期时间, 账户失效后无法登陆 -l //显示用户信息 //修改时间为2014年08月31日,和图中时间匹配,方便后续验证 [root@xuliangwei ~] Sun Aug 31 00:00:00 CST 2014 [root@xuliangwei ~] Sun Aug 31 00:00:01 CST 2014 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16312:0:99999:7::: //设置最近一次修改密码时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:0:99999:7::: //设置最短使用密码时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:99999:7::: //设置密码最长使用时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:7::: //设置密码警告时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:6::: [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:7::: //设置密码过期时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:6:5:: //设置用户过期时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:6:5:6627567: [root@xuliangwei ~] Last password change : Sep 01, 2014 //最近一次更改密码时间 Password expires : Sep 16, 2014 //密码过期时间 Password inactive : Sep 21, 2014 //密码失效时间 Account expires : Aug 31, 2015 //用户失效时间 Minimum number of days between password change : 2 //密码最短使用时间 Maximum number of days between password change : 15 //密码最长使用时间 Number of days of warning before password expires : 7 //密码过期前警告天数 //如何验证,只调整时间为如下进行验证: 1.验证普通用户是否能修改密码, 不需要调整时间。 2.普通用户登陆系统后, 会提示警告密码还剩多少天过期 [root@xuliangwei ~] 3.普通用户登陆系统后, 强制要求修改密码 [root@xuliangwei ~] 4.普通用户登陆系统后, 提示账户已过期 [root@xuliangwei ~] 1.1 用户相关的命令添加用户前需要确定确定用户的默认组是否有特殊要求确定用户是否允许登陆确定用户的密码策略确定用户的有效期确定用户的uid是否有特殊要求1.使用useradd命令新增用户, 注意: adduser命令软链接指向useradd命令'-u' 指定用户的UID,不能和现有ID冲突 '-g' 指定用户用户默认基本组 '-G' 指定用户附加组,用逗号隔开添加多个附加组 '-d' 指定用户家目录 '-c' 指定用户注释信息 '-M' 不建立家目录 '-s' 指定用户默认shell '-r' 创建系统账户, 没有家目录 //创建bgx用户,指定UID5001,基本组students 附加组sa,dba 注释信息:2018 new student, 登陆的shell:/bin/bash [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] bgx:x:5001:505:2017 new student:/home/bgx:/bin/bash //创建系统用户,-M不建立用户家目录 -s指定nologin使其用户无法登陆系统 [root@node1 ~] [root@node1 ~] 2.使用usermod命令修改用户组'-u' 修改用户的UID '-g' 修改用户所属的基本组GID '-G' 修改用户附加组, 使用逗号隔开多个附加组, 覆盖原有的附加组 '-a' 追加更多的附加组, 必须和-G使用: -aG 追加附加组 '-m' 家目录迁移, 必须和-d一起使用, 移动用户的家目录到新的位置 '-d' 指定用户的家目录新位置 '-c' 修改用户的注释信息 '-s' 更改用户使用的shell '-l' 更改用户登录名 '-L' 锁定用户 '-U' 解锁用户 [root@xuliangwei ~] bgx:x:5001:505:2018 new student:/home/bgx:/bin/bash //修改用户uid,gid, 附加组, 注释信息, 用户家目录, 登录shell, 登录名 //建立组,指定组gid [root@xuliangwei ~] [root@xuliangwei ~] //修改用户属性 [root@xuliangwei ~] //检查是否修改成功 [root@xuliangwei ~] bgx_xuliangwei:x:6001:5008:2019 new student:/bgx:/bin/sh [root@xuliangwei ~] uid=6001(bgx_xuliangwei) gid=5008(network_sa) groups=5008(network_sa),503(sa),504(dba),5009(devops) //验证家目录 [root@xuliangwei ~] drwx------. 2 bgx_xuliangwei network_sa 4096 2014-09-23 00:13 /bgx 锁定用户 [root@xuliangwei ~] [root@xuliangwei ~] //无法正常登录系统 ➜ ~ ssh bgx_xuliangwei@192.168.56.11 bgx_xuliangwei@192.168.56.11's password: Permission denied, please try again. 解锁用户 [root@xuliangwei ~]# usermod -U bgx_xuliangwei //正常登录系统 ➜ ~ ssh bgx_xuliangwei@192.168.56.11 bgx_xuliangwei@192.168.56.11's password: Welcome to Aliyun Esc Linux -sh-4.1$ 3.使用finger命名查询用户信息以及登录信息//安装finger命令 [root@xuliangwei ~]# yum install finger -y [root@xuliangwei ~]# finger bgx_xuliangwei Login: bgx_xuliangwei Name: 2019 new student Directory: /bgx Shell: /bin/sh On since Tue Sep 23 01:33 (CST) on pts/1 from 192.168.56.2 5 minutes 4 seconds idle No mail. No Plan. 4.使用chfn修改用户信息[root@xuliangwei ~] Changing finger information for bgx_xuliangwei. Name [2019 new student]: 2020 new student Office []: 110 Office Phone []: 89270000 Home Phone []: 15210xxxxxx //使用finger再次检查 [root@xuliangwei ~] Login: bgx_xuliangwei Name: 2020 new student Directory: /bgx Shell: /bin/sh Office: 110, 89270000 Home Phone: 15210xxxxxx On since Tue Sep 23 01:33 (CST) on pts/1 from 192.168.56.2 6 minutes 49 seconds idle No mail. No Plan. 5.使用chsh命令更改用户登录shell[root@xuliangwei ~]# chsh bgx_xuliangwei Changing shell for bgx_xuliangwei. New shell [/bin/sh]: /bin/bash Shell changed. [root@xuliangwei ~]# grep "bgx_xuliangwei" /etc/passwd bgx_xuliangwei:x:6001:5008:2020 new student,110,89270000,15210xxxxxx:/bgx:/bin/bash 6.检查用户登陆情况[root@xuliangwei ~] xuliangwei pts/0 2017-10-30 09:30 (192.168.56.2) bgx_xuliangwei pts/1 2014-09-23 01:33 (192.168.56.2) root pts/2 2017-10-30 07:13 (192.168.56.2) [root@xuliangwei ~] 01:43:18 up 1 day, 15:00, 3 users, load average: 0.00, 0.00, 0.00 USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT xuliangw pts/0 192.168.56.2 09:30 ? 0.35s 0.18s sshd: xu bgx_xuli pts/1 192.168.56.2 01:33 9:24 0.03s 0.00s bash root pts/2 192.168.56.2 07:13 0.00s 1.49s 0.08s w 7.使用userdel删除账户语法 : userdel [-r] username //-r 同时删除家目录 [root@xuliangwei ~] [root@xuliangwei ~] drwx------. 3 501 501 4096 2017-11-15 12:40 /home/user1/ //连同家目录一起删除 [root@xuliangwei ~] 1.2 用户创建的原理Linux创建用户默认会读取/etc/defaults/useradd的配置文件,如果当我指定参数时,使用指定参数,如果不指定参数,默认使用/etc/defaults/useradd中的配置。当我们使用useradd命令新建用户时,用户家目录下会产生相应的.bash_*文件,这些文件默认是从/etc/skel目录中复制。如需变更环境拷贝目录站点可修改:/etc/defaults/useradd的配置文件。注意:如果执行useradd命令新建用户时,指定了参数,就会覆盖/etc/default/useradd默认的配置。[root@student ~] MAIL_DIR /var/spool/mail PASS_MAX_DAYS 99999 PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7 UID_MIN 1000 UID_MAX 60000 SYS_UID_MIN 201 SYS_UID_MAX 999 GID_MIN 1000 GID_MAX 60000 SYS_GID_MIN 201 SYS_GID_MAX 999 CREATE_HOME yes UMASK 077 USERGROUPS_ENAB yes ENCRYPT_METHOD SHA512 [root@student ~] GROUP=100 HOME=/home //把用户的家目录建在/home中。 INACTIVE=-1 //是否启用账号过期停权,-1表示不启用。 EXPIRE= //账号终止日期,不设置表示不启用。 SHELL=/bin/bash //新用户默认所有的shell类型。 SKEL=/etc/skel //配置新用户家目录的默认文件存放路径。 CREATE_MAIL_SPOOL=yes //创建mail文件。 //用户登录linux操作系统,环境变量被误删,出现-bash-4.1$,如何解决! -bash-4.1$ cp -a /etc/skel/.bash* ./ -bash-4.1$ exit [root@student ~] [xuliangwei@student ~]$ 2. 用户密码管理创建完账户后,默认是没有设置密码的,所以该账户是没有办法登陆操作系统。只有使用passwd设置好密码后方可登录系统。使用passwd为用户创建密码时,为了安全起见,请尽量设置复杂一些。可以按照如下规则设置密码:1.密码的长度最好大于10位字符2.密码中包含大小写字母数字以及特殊字符 ! @ # $3.不规则性(不要出现自己名字、公司名字、自己电话、等等简单的密码)需要注意:1.普通用户只能更改自己的密码(密码必须满足8位字符)2.管理员用户能更改任何人的密码(密码长度无限制)1.使用passwd命令修改用户密码语法: passwd [username] [root@localhost ~]# passwd 更改用户 root 的密码。 新的 密码: 重新输入新的 密码: passwd:所有的身份验证令牌已经成功更新。 [root@localhost ~]# passwd xuliangwei 更改用户 xuliangwei 的密码 新的 密码: 重新输入新的 密码: passwd: 所有的身份验证令牌已经成功更新。 [bgx_xuliangwei@xuliangwei ~]$ passwd root passwd: Only root can specify a user name. [root@xuliangwei ~]# echo "123" | passwd --stdin xuliangwei Changing password for user xuliangwei. passwd: all authentication tokens updated successfully. 2.随机复杂密码生成的方式//1.系统内置变量生成随机密码 [root@node1 ~] d09fe9b1xs [root@node1 ~] //2.mkpasswd密码生成工具, -l设定密码长度,-d数子,-c小写字母,-C大写字母,-s特殊字符 [root@xuliangwei ~] [root@xuliangwei ~] |K&13bR)i/ 3.推荐密码保存工具客户端,支持windows、MacOS、Iphone以及浏览器插件Lastpass官方网站3.组的基本管理组账户信息保存在/etc/group和/etc/gshadow两个文件中。/etc/group 组账户信息[root@node1 ~] root:x:0: bin:x:1:bin,daemon // /etc/group由':' 分割, 分割为4个字段,每个字段的具体含义如下: 字段名称 1.组的名称 2.组的密码(存在/etc/gshadow) 3.组GID信息 4.仅显示附加成员,基本成员不显示 /etc/gshadow 组密码信息[root@node1 ~]# head -2 /etc/gshadow root::: bin:::bin,daemon 字段名称 1.组名称 2.组密码 3.组管理员 4.仅显示附加成员,基本成员不显示 1.使用groupadd命令新增组groupadd [-g GID] groupname//创建基本组, 不指定gid [root@node1 ~] [root@node1 ~] no_gid:x:1000: //创建基本组, 指定gid为5555 [root@node1 ~] [root@node1 ~] yes_gid:x:5555: //创建系统组,gid从201-999 [root@xuliangwei ~] [root@xuliangwei ~] sys_group:x:990: 2.使用groupmod命令新增组//-g 修改组gid [root@xuliangwei ~] [root@xuliangwei ~] no_gid:x:1111: //-n 修改组名称 [root@xuliangwei ~] [root@xuliangwei ~] active_group:x:5555: 3.使用groupdel删除组该命令没有特殊选项,如果一个用户有基本组和附加组,只能删除附加组,不能删除基本组 [root@xuliangwei ~] [root@docker ~] uid=1069(xuliangwei) gid=5005(xuliangwei) groups=5005(xuliangwei),5004(devops) [root@docker ~] [root@docker ~] uid=1069(xuliangwei) gid=5005(xuliangwei) groups=5005(xuliangwei) [root@xuliangwei ~] network_sa:x:5008: [root@xuliangwei ~] groupdel: cannot remove the primary group of user 'bgx_xuliangwei' 4.使用gpasswd设置组密码[root@xuliangwei ~] [root@xuliangwei ~] Changing the password for group devops New Password: Re-enter new password: 5.使用newgrp命令切换基本组身份 [root@docker ~]# useradd xuliangwei [root@docker ~]# id xuliangwei uid=1069(xuliangwei) gid=5005(xuliangwei) groups=5005(xuliangwei) [root@docker ~]# su - xuliangwei [xuliangwei@docker ~]$ touch file_roots [xuliangwei@docker ~]$ ll -rw-rw-r-- 1 xuliangwei xuliangwei 0 Jun 13 10:06 file_roots [xuliangwei@docker ~]$ newgrp devops Password: [xuliangwei@docker ~]$ touch file_test [xuliangwei@docker ~]$ ll total 0 -rw-rw-r-- 1 xuliangwei xuliangwei 0 Jun 13 10:06 file_roots -rw-r--r-- 1 xuliangwei devops 0 Jun 13 10:08 file_test 4.用户身份切换Linux系统中,有时候普通用户有些事情是没办法操作,除非是root管理员用户才能做到。这时就需要临时切换到root管理员身份来做事了。那么在学习如何切换用户之前,我们先来了解下用户工作环境。1.Shell分类交互式shell 非交互式shell 登陆shell 非登陆shell [root@xuliangwei ~]# pstree [root@xuliangwei ~]# export PS1='[\h@\u \t]#' [xuliangwei@root 02:06:28]# 2.bash shell配置文件Bash的配置文件保存用户的工作环境 个人配置文件: ~/.bash_profile ~/.bashrc 全局配置文件:/etc/profile /etc/profile.d/*.sh /etc/bashrc profile类文件, 设定环境变量, 登陆前运行的脚本和命令 bashrc 类文件, 设定本地变量, 定义命令别名 全局配置和个人配置设置冲突, 优先使用个人配置准 3.shell配置文件应用顺序//登录式shell配置文件执行顺序 /etc/profile->/etc/profile.d/*.sh->~/.bash_profile->~/.bashrc->/etc/bashrc //非登陆式shell配置文件执行顺序 ~/.bashrc->/etc/bashrc->/etc/profile.d/*.sh 4.如果全局配置和个人配置出现冲突, 那么如何验证呢?编辑全局配置 /etc/profile 新增一行: PS1='[\h@\u \t]#' [xuliangwei@root 02:16:57] 编辑个人配置 ~/.bash_profile 新增一行: PS1='[\u@\H]#' [xuliangwei@root 02:18:27] [bgx_xuliangwei@xuliangwei root]$ [xuliangwei@root 02:18:34] [bgx_xuliangwei@xuliangwei.com] 5.创建用户,并登录系统[root@node1 ~]# useradd xuliangwei [root@node1 ~]# echo "123"|passwd --stdin xuliangwei //使用xuliangwei用户登录当前Linux系统 ➜ ~ ssh xuliangwei@192.168.56.111 xuliangwei@192.168.56.111's password: [xuliangwei@node1 ~]$ //可以使用whoami查看当前登录用户 [xuliangwei@node1 ~]$ whoami xuliangwei 6.切换用户,使用命令su [-] usernamesu命令后面跟-代表进入登陆式shell 如果su命令后不加-代表进入非登陆式shell,他们之间的区别在于加载的环境变量不一样。普通用户su -代表直接切换至root用户身份, 但需要输入root用户密码。超级管理员root用户使用su - username切换普通用户不需要输入任何密码。[xuliangwei@node1 ~]$ pwd /home/xuliangwei //不加 '-' 切换到root账户下时,当前目录没有变化 [xuliangwei@node1 ~]$ su 密码: [root@node1 xuliangwei] /home/xuliangwei [root@node1 xuliangwei] exit //加 '-'切换到root账户,当前目录为root账户的家目录。 [xuliangwei@node1 ~]$ su - 密码: [root@node1 ~] /root 3.以某个用户的身份执行某个服务,使用命令su -c username[root@xuliangwei ~] [root@xuliangwei ~] 5.用户身份提权su命令在切换用户身份时,如果每个普通用户都能拿到root用户的密码,当其中某个用户不小心泄漏了root的密码,那系统会变得非常不安全。为了改进这个问题,从而产生了sudo这个命令。sudo执行一个仅有root身份才能执行的命令是可以办到的,但是需要输入密码,这个密码并不是root的密码而是用户自己的密码。默认只有root用户能使用sudo命令,普通用户想要使用sudo需要root预先设定,即使用 visudo命令去编辑相关的配置文件/etc/sudoersCentos7提权[root@node1 ~] //日志审计 [root@node1 ~]$ sudo tail -f /var/log/secure CentOS6提权 [root@xuliangwei ~] [root@xuliangwei ~] xuliangwei ALL=(ALL) /bin/rm, /bin/cp 1.用户名 2.主机名 3.角色名 4.命令名 root ALL= (ALL) ALL xuliangwei ALL 使用最高角色执行 /bin/rm, /bin/cp xuliangwei ALL=(ALL) NOPASSWD:/bin/cp, /bin/rm //不需要密码使用rm、cp命令 [root@xuliangwei ~] /etc/sudoers: parsed OK 4.普通用户验证sudo权限 [root@xuliangwei ~] [xuliangwei@xuliangwei ~]$ sudo -l ... User xuliangwei may run the following commands on this host: (ALL) /bin/rm, (ALL) /bin/cp [xuliangwei@xuliangwei ~]$ rm -rf /opt/ rm: cannot remove `/opt': Permission denied #4.使用sudo提权,验证用户权限是否可用,需要输入普通用户的密码 [xuliangwei@xuliangwei ~]$ sudo rm -rf /opt 5.sudo免密码配置选项 [root@xuliangwei ~] xuliangwei ALL=(ALL) /bin/rm, /bin/cp xuliangwei ALL=(ALL) NOPASSWD:/bin/rm, /bin/cp [xuliangwei@xuliangwei ~]$ rm -f /root/002 rm: cannot remove `/root/002': Permission denied #3.验证sudo免密码执行权限 [xuliangwei@xuliangwei ~]$ sudo rm -f /root/002 6.sudo配置组//如果每增加一个用户需配置一行sudo,这样设置非常麻烦。所以可以进行如下设置 %gbx ALL=(ALL) NOPASSWD:/bin/rm, /bin/cp //group1这个组的所有用户都拥有sudo的权力。接下来只需要将用户加入该组即可。 //创建用户加入该组 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] //root用户建立目录 [root@xuliangwei ~] //切换用户并删除测试 [root@node1 ~] [bgx1@xuliangwei ~]$ rm -rf /root/bgx_sudo rm: cannot remove `/root/bgx_sudo': Permission denied //使用sudo [bgx1@xuliangwei ~]$ sudo rm -rf /root/bgx_sudo 当然配置文件/etc/sudoers包含了诸多配置项,可以使用命令man sudoers来获得帮助信息。下面介绍一个很实用的案例,我们的需求是将Linux服务器设置成如下:1.仅允许使用普通账户登陆Linux服务器,禁止root直接登录2.可以让普通用户不输入密码就能sudo su -切换到root账户//禁止root用户登陆 [root@xuliangwei ~] [root@xuliangwei ~] //配置sudo权限 [root@xuliangwei ~] User_Alias USER_SU = bgx1,bgx2,xuliangwei Cmnd_Alias SU = /bin/su USER_SU ALL=(ALL) NOPASSWD:SU //使用root登陆服务器失败 ➜ ~ ssh root@192.168.56.11 root@192.168.56.11's password: Permission denied, please try again. //使用普通用户登陆服务器 ➜ ~ ssh xuliangwei@192.168.56.11 xuliangwei@192.168.56.11's password: Last login: Mon Oct 30 09:28:21 2017 from 192.168.56.2 //使用sudo提权至root用户 [xuliangwei@xuliangwei ~]$ sudo su - [root@xuliangwei ~] 7.sudo执行流程:1.普通用户执行sudo命令, 会检查/var/db/sudo是否存在时间戳缓存2.如果存在则不需要输入密码, 否则需要输入用户与密码3.输入密码会检测是否该用户是否拥有该权限4.如果有则执行,否则报错退出6.日志相关审计通过sudo和syslog配合实现对所有用户进行权限的日志审计并将记录日志集中管理,实施后让所有运维和开发执行的sudo命令都有记录可查,杜绝了内部人员的操作安全隐患。sudo日志审计,专门针对sudo命令的系统用户记录其执行的命令相关信息,所谓sudo命令日志审计,并不记录普通用户的操作,而是记录执行sudo命令的用户操作。1.安装sudo、rysylog[root@node1 ~] //检测是否安装成功 [root@node1 ~] rsyslog-5.8.10-10.el6_6.x86_64 sudo-1.8.6p3-19.el6.x86_64 2.配置/etc/sudoers记录日志路径[root@node1 ~] //查看追加的日志配置 [root@node1 ~] Defaults logfile=/var/log/sudo.log //检查语法 [root@node1 ~] /etc/sudoers: parsed OK 3.配置rsyslog日志服务[root@node1 ~] //重启rsyslog服务 [root@node1 ~] Shutting down system logger: [ OK ] Starting system logger: [ OK ] 4.普通用户使用sudo权限验证日志记录//使用普通执行sudo命令 [xuliangwei@node1 ~]$ rm -rf /root/test/ rm: 无法删除"/root/test": 权限不够 [xuliangwei@node1 ~]$ sudo rm -rf /root/test/ //检查用户在什么时间执行过什么操作 [xuliangwei@node1 ~]$ cat /var/log/sudo.log Nov 7 07:56:58 : xuliangwei : TTY=pts/1 ; PWD=/home/xuliangwei ; USER=root ; COMMAND=/bin/rm -rf /root/test/ 转 xuliangwei.com

Linux系统用户管理 1.用户基本概述Linux用户属于多用户操作系统,在windows中,可以创建多个用户,但不允许同一时间多个用户进行系统登陆,但是Linux可以同时支持多个用户同时登陆操作系统,登陆后互相之间并不影响。用户和组存在的意义 1.系统上的每一个进程(运行的程序)都需要特定的用户运行 2.每一个文件都有特定的用户拥有 3.访问一个文件或目录受到用户的限制 4.进程能够以何种方式访问某一个文件或目录, 与进程所关联的用户有关 查看当前登录的用户信息[root@xuliangwei-node1 /] uid=0(root) gid=0(root) groups=0(root) 用户分类0 超级管理员(拥有最高权限)1-200 系统用户,由系统分配给系统进程使用201-999 系统用户,用来运行服务账户,不需要登陆系统(动态分配)1000+ 常规普通用户注意: 在CentOS7系统之前, UID1-499用于系统用户, 而UID 500+则用于普通用户。组的类别基本组 优先使用基本组, 用户只能属于一个基本组, 用户默认基本组附加组 基本组不能满足授权要求, 创建附加组, 用户可以属于多个附加组私有组 私有组, 创建用户时如果没有指定基本组, 系统会创建和用户同名的组用户相关配置文件用户的信息存放在/etc/passwd用户的密码都保存在/etc/shadow这两个文件是linux系统中最重要的文件之一。如果没有这两个文件或者这两个文件出问题,会导致无法正常登录linux系统。/etc/passwd 账户文件[root@node1 ~]# head -1 /etc/passwd root:x:0:0:root:/root:/bin/bash 字段名称 注释说明 1.用户名称 2.密码占位符 3.用户的UID 4.用户基本组GID 5.用户注释 6.用户家目录 7.用户登录Shell /etc/shadow 用户密码文件[root@xuliangwei ~]# tail -1 /etc/shadow bgx1:!!:16312:0:99999:7::: 字段名称 注释说明 1.用户登陆名 2.加密后的密码 3.最近一次密码更改时间 4.密码最少使用几天 5.密码最长使用几天 6.密码到期前警告期限 7.密码到期后保持活动的天数 8.账户到期时间 9.标志 按照图配置用户相关属性使用chage更改用户密码密码使用情况-d //设置最近一次更改密码时间, 0下次登陆系统强制修改密码 -m //设置用户两次改变密码之间使用"最小天数" -M //设置用户两次改变密码之间使用"最大天数" -W //设置密码更改警告时间 将过期警告天数设为“警告天数” -I //设置密码过期天数后, 密码为失效状态 -E //设置用户过期时间, 账户失效后无法登陆 -l //显示用户信息 //修改时间为2014年08月31日,和图中时间匹配,方便后续验证 [root@xuliangwei ~] Sun Aug 31 00:00:00 CST 2014 [root@xuliangwei ~] Sun Aug 31 00:00:01 CST 2014 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16312:0:99999:7::: //设置最近一次修改密码时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:0:99999:7::: //设置最短使用密码时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:99999:7::: //设置密码最长使用时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:7::: //设置密码警告时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:6::: [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:7::: //设置密码过期时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:6:5:: //设置用户过期时间 [root@xuliangwei ~] [root@xuliangwei ~] bgx1:!!:16314:2:15:6:5:6627567: [root@xuliangwei ~] Last password change : Sep 01, 2014 //最近一次更改密码时间 Password expires : Sep 16, 2014 //密码过期时间 Password inactive : Sep 21, 2014 //密码失效时间 Account expires : Aug 31, 2015 //用户失效时间 Minimum number of days between password change : 2 //密码最短使用时间 Maximum number of days between password change : 15 //密码最长使用时间 Number of days of warning before password expires : 7 //密码过期前警告天数 //如何验证,只调整时间为如下进行验证: 1.验证普通用户是否能修改密码, 不需要调整时间。 2.普通用户登陆系统后, 会提示警告密码还剩多少天过期 [root@xuliangwei ~] 3.普通用户登陆系统后, 强制要求修改密码 [root@xuliangwei ~] 4.普通用户登陆系统后, 提示账户已过期 [root@xuliangwei ~] 1.1 用户相关的命令添加用户前需要确定确定用户的默认组是否有特殊要求确定用户是否允许登陆确定用户的密码策略确定用户的有效期确定用户的uid是否有特殊要求1.使用useradd命令新增用户, 注意: adduser命令软链接指向useradd命令'-u' 指定用户的UID,不能和现有ID冲突 '-g' 指定用户用户默认基本组 '-G' 指定用户附加组,用逗号隔开添加多个附加组 '-d' 指定用户家目录 '-c' 指定用户注释信息 '-M' 不建立家目录 '-s' 指定用户默认shell '-r' 创建系统账户, 没有家目录 //创建bgx用户,指定UID5001,基本组students 附加组sa,dba 注释信息:2018 new student, 登陆的shell:/bin/bash [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] bgx:x:5001:505:2017 new student:/home/bgx:/bin/bash //创建系统用户,-M不建立用户家目录 -s指定nologin使其用户无法登陆系统 [root@node1 ~] [root@node1 ~] 2.使用usermod命令修改用户组'-u' 修改用户的UID '-g' 修改用户所属的基本组GID '-G' 修改用户附加组, 使用逗号隔开多个附加组, 覆盖原有的附加组 '-a' 追加更多的附加组, 必须和-G使用: -aG 追加附加组 '-m' 家目录迁移, 必须和-d一起使用, 移动用户的家目录到新的位置 '-d' 指定用户的家目录新位置 '-c' 修改用户的注释信息 '-s' 更改用户使用的shell '-l' 更改用户登录名 '-L' 锁定用户 '-U' 解锁用户 [root@xuliangwei ~] bgx:x:5001:505:2018 new student:/home/bgx:/bin/bash //修改用户uid,gid, 附加组, 注释信息, 用户家目录, 登录shell, 登录名 //建立组,指定组gid [root@xuliangwei ~] [root@xuliangwei ~] //修改用户属性 [root@xuliangwei ~] //检查是否修改成功 [root@xuliangwei ~] bgx_xuliangwei:x:6001:5008:2019 new student:/bgx:/bin/sh [root@xuliangwei ~] uid=6001(bgx_xuliangwei) gid=5008(network_sa) groups=5008(network_sa),503(sa),504(dba),5009(devops) //验证家目录 [root@xuliangwei ~] drwx------. 2 bgx_xuliangwei network_sa 4096 2014-09-23 00:13 /bgx 锁定用户 [root@xuliangwei ~] [root@xuliangwei ~] //无法正常登录系统 ➜ ~ ssh bgx_xuliangwei@192.168.56.11 bgx_xuliangwei@192.168.56.11's password: Permission denied, please try again. 解锁用户 [root@xuliangwei ~]# usermod -U bgx_xuliangwei //正常登录系统 ➜ ~ ssh bgx_xuliangwei@192.168.56.11 bgx_xuliangwei@192.168.56.11's password: Welcome to Aliyun Esc Linux -sh-4.1$ 3.使用finger命名查询用户信息以及登录信息//安装finger命令 [root@xuliangwei ~]# yum install finger -y [root@xuliangwei ~]# finger bgx_xuliangwei Login: bgx_xuliangwei Name: 2019 new student Directory: /bgx Shell: /bin/sh On since Tue Sep 23 01:33 (CST) on pts/1 from 192.168.56.2 5 minutes 4 seconds idle No mail. No Plan. 4.使用chfn修改用户信息[root@xuliangwei ~] Changing finger information for bgx_xuliangwei. Name [2019 new student]: 2020 new student Office []: 110 Office Phone []: 89270000 Home Phone []: 15210xxxxxx //使用finger再次检查 [root@xuliangwei ~] Login: bgx_xuliangwei Name: 2020 new student Directory: /bgx Shell: /bin/sh Office: 110, 89270000 Home Phone: 15210xxxxxx On since Tue Sep 23 01:33 (CST) on pts/1 from 192.168.56.2 6 minutes 49 seconds idle No mail. No Plan. 5.使用chsh命令更改用户登录shell[root@xuliangwei ~]# chsh bgx_xuliangwei Changing shell for bgx_xuliangwei. New shell [/bin/sh]: /bin/bash Shell changed. [root@xuliangwei ~]# grep "bgx_xuliangwei" /etc/passwd bgx_xuliangwei:x:6001:5008:2020 new student,110,89270000,15210xxxxxx:/bgx:/bin/bash 6.检查用户登陆情况[root@xuliangwei ~] xuliangwei pts/0 2017-10-30 09:30 (192.168.56.2) bgx_xuliangwei pts/1 2014-09-23 01:33 (192.168.56.2) root pts/2 2017-10-30 07:13 (192.168.56.2) [root@xuliangwei ~] 01:43:18 up 1 day, 15:00, 3 users, load average: 0.00, 0.00, 0.00 USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT xuliangw pts/0 192.168.56.2 09:30 ? 0.35s 0.18s sshd: xu bgx_xuli pts/1 192.168.56.2 01:33 9:24 0.03s 0.00s bash root pts/2 192.168.56.2 07:13 0.00s 1.49s 0.08s w 7.使用userdel删除账户语法 : userdel [-r] username //-r 同时删除家目录 [root@xuliangwei ~] [root@xuliangwei ~] drwx------. 3 501 501 4096 2017-11-15 12:40 /home/user1/ //连同家目录一起删除 [root@xuliangwei ~] 1.2 用户创建的原理Linux创建用户默认会读取/etc/defaults/useradd的配置文件,如果当我指定参数时,使用指定参数,如果不指定参数,默认使用/etc/defaults/useradd中的配置。当我们使用useradd命令新建用户时,用户家目录下会产生相应的.bash_*文件,这些文件默认是从/etc/skel目录中复制。如需变更环境拷贝目录站点可修改:/etc/defaults/useradd的配置文件。注意:如果执行useradd命令新建用户时,指定了参数,就会覆盖/etc/default/useradd默认的配置。[root@student ~] MAIL_DIR /var/spool/mail PASS_MAX_DAYS 99999 PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7 UID_MIN 1000 UID_MAX 60000 SYS_UID_MIN 201 SYS_UID_MAX 999 GID_MIN 1000 GID_MAX 60000 SYS_GID_MIN 201 SYS_GID_MAX 999 CREATE_HOME yes UMASK 077 USERGROUPS_ENAB yes ENCRYPT_METHOD SHA512 [root@student ~] GROUP=100 HOME=/home //把用户的家目录建在/home中。 INACTIVE=-1 //是否启用账号过期停权,-1表示不启用。 EXPIRE= //账号终止日期,不设置表示不启用。 SHELL=/bin/bash //新用户默认所有的shell类型。 SKEL=/etc/skel //配置新用户家目录的默认文件存放路径。 CREATE_MAIL_SPOOL=yes //创建mail文件。 //用户登录linux操作系统,环境变量被误删,出现-bash-4.1$,如何解决! -bash-4.1$ cp -a /etc/skel/.bash* ./ -bash-4.1$ exit [root@student ~] [xuliangwei@student ~]$ 2. 用户密码管理创建完账户后,默认是没有设置密码的,所以该账户是没有办法登陆操作系统。只有使用passwd设置好密码后方可登录系统。使用passwd为用户创建密码时,为了安全起见,请尽量设置复杂一些。可以按照如下规则设置密码:1.密码的长度最好大于10位字符2.密码中包含大小写字母数字以及特殊字符 ! @ # $3.不规则性(不要出现自己名字、公司名字、自己电话、等等简单的密码)需要注意:1.普通用户只能更改自己的密码(密码必须满足8位字符)2.管理员用户能更改任何人的密码(密码长度无限制)1.使用passwd命令修改用户密码语法: passwd [username] [root@localhost ~]# passwd 更改用户 root 的密码。 新的 密码: 重新输入新的 密码: passwd:所有的身份验证令牌已经成功更新。 [root@localhost ~]# passwd xuliangwei 更改用户 xuliangwei 的密码 新的 密码: 重新输入新的 密码: passwd: 所有的身份验证令牌已经成功更新。 [bgx_xuliangwei@xuliangwei ~]$ passwd root passwd: Only root can specify a user name. [root@xuliangwei ~]# echo "123" | passwd --stdin xuliangwei Changing password for user xuliangwei. passwd: all authentication tokens updated successfully. 2.随机复杂密码生成的方式//1.系统内置变量生成随机密码 [root@node1 ~] d09fe9b1xs [root@node1 ~] //2.mkpasswd密码生成工具, -l设定密码长度,-d数子,-c小写字母,-C大写字母,-s特殊字符 [root@xuliangwei ~] [root@xuliangwei ~] |K&13bR)i/ 3.推荐密码保存工具客户端,支持windows、MacOS、Iphone以及浏览器插件Lastpass官方网站3.组的基本管理组账户信息保存在/etc/group和/etc/gshadow两个文件中。/etc/group 组账户信息[root@node1 ~] root:x:0: bin:x:1:bin,daemon // /etc/group由':' 分割, 分割为4个字段,每个字段的具体含义如下: 字段名称 1.组的名称 2.组的密码(存在/etc/gshadow) 3.组GID信息 4.仅显示附加成员,基本成员不显示 /etc/gshadow 组密码信息[root@node1 ~]# head -2 /etc/gshadow root::: bin:::bin,daemon 字段名称 1.组名称 2.组密码 3.组管理员 4.仅显示附加成员,基本成员不显示 1.使用groupadd命令新增组groupadd [-g GID] groupname//创建基本组, 不指定gid [root@node1 ~] [root@node1 ~] no_gid:x:1000: //创建基本组, 指定gid为5555 [root@node1 ~] [root@node1 ~] yes_gid:x:5555: //创建系统组,gid从201-999 [root@xuliangwei ~] [root@xuliangwei ~] sys_group:x:990: 2.使用groupmod命令新增组//-g 修改组gid [root@xuliangwei ~] [root@xuliangwei ~] no_gid:x:1111: //-n 修改组名称 [root@xuliangwei ~] [root@xuliangwei ~] active_group:x:5555: 3.使用groupdel删除组该命令没有特殊选项,如果一个用户有基本组和附加组,只能删除附加组,不能删除基本组 [root@xuliangwei ~] [root@docker ~] uid=1069(xuliangwei) gid=5005(xuliangwei) groups=5005(xuliangwei),5004(devops) [root@docker ~] [root@docker ~] uid=1069(xuliangwei) gid=5005(xuliangwei) groups=5005(xuliangwei) [root@xuliangwei ~] network_sa:x:5008: [root@xuliangwei ~] groupdel: cannot remove the primary group of user 'bgx_xuliangwei' 4.使用gpasswd设置组密码[root@xuliangwei ~] [root@xuliangwei ~] Changing the password for group devops New Password: Re-enter new password: 5.使用newgrp命令切换基本组身份 [root@docker ~]# useradd xuliangwei [root@docker ~]# id xuliangwei uid=1069(xuliangwei) gid=5005(xuliangwei) groups=5005(xuliangwei) [root@docker ~]# su - xuliangwei [xuliangwei@docker ~]$ touch file_roots [xuliangwei@docker ~]$ ll -rw-rw-r-- 1 xuliangwei xuliangwei 0 Jun 13 10:06 file_roots [xuliangwei@docker ~]$ newgrp devops Password: [xuliangwei@docker ~]$ touch file_test [xuliangwei@docker ~]$ ll total 0 -rw-rw-r-- 1 xuliangwei xuliangwei 0 Jun 13 10:06 file_roots -rw-r--r-- 1 xuliangwei devops 0 Jun 13 10:08 file_test 4.用户身份切换Linux系统中,有时候普通用户有些事情是没办法操作,除非是root管理员用户才能做到。这时就需要临时切换到root管理员身份来做事了。那么在学习如何切换用户之前,我们先来了解下用户工作环境。1.Shell分类交互式shell 非交互式shell 登陆shell 非登陆shell [root@xuliangwei ~]# pstree [root@xuliangwei ~]# export PS1='[\h@\u \t]#' [xuliangwei@root 02:06:28]# 2.bash shell配置文件Bash的配置文件保存用户的工作环境 个人配置文件: ~/.bash_profile ~/.bashrc 全局配置文件:/etc/profile /etc/profile.d/*.sh /etc/bashrc profile类文件, 设定环境变量, 登陆前运行的脚本和命令 bashrc 类文件, 设定本地变量, 定义命令别名 全局配置和个人配置设置冲突, 优先使用个人配置准 3.shell配置文件应用顺序//登录式shell配置文件执行顺序 /etc/profile->/etc/profile.d/*.sh->~/.bash_profile->~/.bashrc->/etc/bashrc //非登陆式shell配置文件执行顺序 ~/.bashrc->/etc/bashrc->/etc/profile.d/*.sh 4.如果全局配置和个人配置出现冲突, 那么如何验证呢?编辑全局配置 /etc/profile 新增一行: PS1='[\h@\u \t]#' [xuliangwei@root 02:16:57] 编辑个人配置 ~/.bash_profile 新增一行: PS1='[\u@\H]#' [xuliangwei@root 02:18:27] [bgx_xuliangwei@xuliangwei root]$ [xuliangwei@root 02:18:34] [bgx_xuliangwei@xuliangwei.com] 5.创建用户,并登录系统[root@node1 ~]# useradd xuliangwei [root@node1 ~]# echo "123"|passwd --stdin xuliangwei //使用xuliangwei用户登录当前Linux系统 ➜ ~ ssh xuliangwei@192.168.56.111 xuliangwei@192.168.56.111's password: [xuliangwei@node1 ~]$ //可以使用whoami查看当前登录用户 [xuliangwei@node1 ~]$ whoami xuliangwei 6.切换用户,使用命令su [-] usernamesu命令后面跟-代表进入登陆式shell 如果su命令后不加-代表进入非登陆式shell,他们之间的区别在于加载的环境变量不一样。普通用户su -代表直接切换至root用户身份, 但需要输入root用户密码。超级管理员root用户使用su - username切换普通用户不需要输入任何密码。[xuliangwei@node1 ~]$ pwd /home/xuliangwei //不加 '-' 切换到root账户下时,当前目录没有变化 [xuliangwei@node1 ~]$ su 密码: [root@node1 xuliangwei] /home/xuliangwei [root@node1 xuliangwei] exit //加 '-'切换到root账户,当前目录为root账户的家目录。 [xuliangwei@node1 ~]$ su - 密码: [root@node1 ~] /root 3.以某个用户的身份执行某个服务,使用命令su -c username[root@xuliangwei ~] [root@xuliangwei ~] 5.用户身份提权su命令在切换用户身份时,如果每个普通用户都能拿到root用户的密码,当其中某个用户不小心泄漏了root的密码,那系统会变得非常不安全。为了改进这个问题,从而产生了sudo这个命令。sudo执行一个仅有root身份才能执行的命令是可以办到的,但是需要输入密码,这个密码并不是root的密码而是用户自己的密码。默认只有root用户能使用sudo命令,普通用户想要使用sudo需要root预先设定,即使用 visudo命令去编辑相关的配置文件/etc/sudoersCentos7提权[root@node1 ~] //日志审计 [root@node1 ~]$ sudo tail -f /var/log/secure CentOS6提权 [root@xuliangwei ~] [root@xuliangwei ~] xuliangwei ALL=(ALL) /bin/rm, /bin/cp 1.用户名 2.主机名 3.角色名 4.命令名 root ALL= (ALL) ALL xuliangwei ALL 使用最高角色执行 /bin/rm, /bin/cp xuliangwei ALL=(ALL) NOPASSWD:/bin/cp, /bin/rm //不需要密码使用rm、cp命令 [root@xuliangwei ~] /etc/sudoers: parsed OK 4.普通用户验证sudo权限 [root@xuliangwei ~] [xuliangwei@xuliangwei ~]$ sudo -l ... User xuliangwei may run the following commands on this host: (ALL) /bin/rm, (ALL) /bin/cp [xuliangwei@xuliangwei ~]$ rm -rf /opt/ rm: cannot remove `/opt': Permission denied #4.使用sudo提权,验证用户权限是否可用,需要输入普通用户的密码 [xuliangwei@xuliangwei ~]$ sudo rm -rf /opt 5.sudo免密码配置选项 [root@xuliangwei ~] xuliangwei ALL=(ALL) /bin/rm, /bin/cp xuliangwei ALL=(ALL) NOPASSWD:/bin/rm, /bin/cp [xuliangwei@xuliangwei ~]$ rm -f /root/002 rm: cannot remove `/root/002': Permission denied #3.验证sudo免密码执行权限 [xuliangwei@xuliangwei ~]$ sudo rm -f /root/002 6.sudo配置组//如果每增加一个用户需配置一行sudo,这样设置非常麻烦。所以可以进行如下设置 %gbx ALL=(ALL) NOPASSWD:/bin/rm, /bin/cp //group1这个组的所有用户都拥有sudo的权力。接下来只需要将用户加入该组即可。 //创建用户加入该组 [root@xuliangwei ~] [root@xuliangwei ~] [root@xuliangwei ~] //root用户建立目录 [root@xuliangwei ~] //切换用户并删除测试 [root@node1 ~] [bgx1@xuliangwei ~]$ rm -rf /root/bgx_sudo rm: cannot remove `/root/bgx_sudo': Permission denied //使用sudo [bgx1@xuliangwei ~]$ sudo rm -rf /root/bgx_sudo 当然配置文件/etc/sudoers包含了诸多配置项,可以使用命令man sudoers来获得帮助信息。下面介绍一个很实用的案例,我们的需求是将Linux服务器设置成如下:1.仅允许使用普通账户登陆Linux服务器,禁止root直接登录2.可以让普通用户不输入密码就能sudo su -切换到root账户//禁止root用户登陆 [root@xuliangwei ~] [root@xuliangwei ~] //配置sudo权限 [root@xuliangwei ~] User_Alias USER_SU = bgx1,bgx2,xuliangwei Cmnd_Alias SU = /bin/su USER_SU ALL=(ALL) NOPASSWD:SU //使用root登陆服务器失败 ➜ ~ ssh root@192.168.56.11 root@192.168.56.11's password: Permission denied, please try again. //使用普通用户登陆服务器 ➜ ~ ssh xuliangwei@192.168.56.11 xuliangwei@192.168.56.11's password: Last login: Mon Oct 30 09:28:21 2017 from 192.168.56.2 //使用sudo提权至root用户 [xuliangwei@xuliangwei ~]$ sudo su - [root@xuliangwei ~] 7.sudo执行流程:1.普通用户执行sudo命令, 会检查/var/db/sudo是否存在时间戳缓存2.如果存在则不需要输入密码, 否则需要输入用户与密码3.输入密码会检测是否该用户是否拥有该权限4.如果有则执行,否则报错退出6.日志相关审计通过sudo和syslog配合实现对所有用户进行权限的日志审计并将记录日志集中管理,实施后让所有运维和开发执行的sudo命令都有记录可查,杜绝了内部人员的操作安全隐患。sudo日志审计,专门针对sudo命令的系统用户记录其执行的命令相关信息,所谓sudo命令日志审计,并不记录普通用户的操作,而是记录执行sudo命令的用户操作。1.安装sudo、rysylog[root@node1 ~] //检测是否安装成功 [root@node1 ~] rsyslog-5.8.10-10.el6_6.x86_64 sudo-1.8.6p3-19.el6.x86_64 2.配置/etc/sudoers记录日志路径[root@node1 ~] //查看追加的日志配置 [root@node1 ~] Defaults logfile=/var/log/sudo.log //检查语法 [root@node1 ~] /etc/sudoers: parsed OK 3.配置rsyslog日志服务[root@node1 ~] //重启rsyslog服务 [root@node1 ~] Shutting down system logger: [ OK ] Starting system logger: [ OK ] 4.普通用户使用sudo权限验证日志记录//使用普通执行sudo命令 [xuliangwei@node1 ~]$ rm -rf /root/test/ rm: 无法删除"/root/test": 权限不够 [xuliangwei@node1 ~]$ sudo rm -rf /root/test/ //检查用户在什么时间执行过什么操作 [xuliangwei@node1 ~]$ cat /var/log/sudo.log Nov 7 07:56:58 : xuliangwei : TTY=pts/1 ; PWD=/home/xuliangwei ; USER=root ; COMMAND=/bin/rm -rf /root/test/ 转 xuliangwei.com